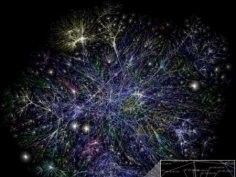

Naukowcy we Wrocławiu... złapani w sieć

11 stycznia 2016, 10:14Ponad 230 naukowców z prawie 30 krajów świata weźmie udział w rozpoczynającej się w poniedziałek 11 stycznia we Wrocławiu trzydniowej interdyscyplinarnej konferencji NetSci-X 2016, poświęconej naukom o sieciach (network science).

Odnawialna Rosja

8 stycznia 2016, 22:27Z raportu zamówionego w Finlandii przez organizację Neo-Carbon Energy Research Project wynika, że do roku 2030 Rosja i cała Azja Centralna mogłyby przejść na ekonomicznie opłacalną energię odnawialną, głównie na tę pozyskiwaną ze Słońca i wiatru

Spółka Amazona sprzedaje własne układy scalone

8 stycznia 2016, 11:43Należąca do Amazona firma Annapurna Labs Inc. rozpoczęła sprzedaż własnych układów scalonych. Kości ARM przeznaczone są m.in. do ruterów Wi-Fi i urządzeń NAS. Annapurna została założona w 2011 roku przez Avigdora Willenza, który wcześniej założył projektującą układy scalone firmę Galileo Technologie

Locata na problemy z GPS-em

28 grudnia 2015, 12:59Każdy, kto próbował korzystać z GPS-a wie, że w pewnych miejscach - jak wnętrza budynków czy ulica pomiędzy drapaczami chmur - sygnał jest niedostępny. istnieje kilka pomysłów na rozwiązanie tego problemu, a najbardziej obiecującym jest australijski system Locata.

Samsung wyprodukuje procesory AMD?

23 grudnia 2015, 06:52Południowokoreański Electronic Times, powołując się na anonimowe źródła, donosi, że w przyszłym roku Samsung będzie produkował układy scalone na zlecenie AMD. Podobno koreański koncern ma połączyć siły z GlobalFoundries i wspólnie zapewnią AMD dostawy CPU i GPU wykonanych w technologii 14 nanometrów.

Węże ponownie odkryte

21 grudnia 2015, 12:12U wybrzeży Zachodniej Australii odkryto dwa skrajnie zagrożone gatunki węży morskich, które dotychczas uznawano za wytępione. Odkrycia dokonali naukowcy z Uniwersytetu Jamesa Cooka. Zwierzęta zauważono po raz pierwszy od 50 lat

Autyzm widoczny w funkcjonowaniu naczyń mózgowych

17 grudnia 2015, 10:32Dowody na istnienie autyzmu można znaleźć w składzie i nieprawidłowym działaniu naczyń mózgowych. Badanie amerykańskich naukowców rzuca nowe światło na przyczyny autyzmu, wcześniej kładziono bowiem nacisk na czynniki neurologiczne, a nie układ naczyniowy.

Microsoft sam decyduje

11 grudnia 2015, 10:54Microsoft pokazał, że może aktualizować Windows 10 na smartfonach użytkowników bez zatwierdzania poprawek przez operatorów sieci komórkowych. Oznacza to, że w porównaniu Androida Windows może być aktualizowany znacznie szybciej.

Facebook ujawni szczegóły serwera Big Sur

11 grudnia 2015, 07:03Facebook udostępni na opensource'owej licencji dane swojego serwera stworzonego na potrzeby machine learning. Maszyna Big Sur korzysta z ośmiu akceleratorów graficznych Nvidia Tesla M40 i jest pierwszym systemem używającym wyłącznie tego typu układów do stworzenia sieci neuronowych

Vuvuzela następca Tora?

10 grudnia 2015, 12:17Naukowcy z MIT-u ogłosili powstanie sieci służącej do bezpiecznego przesyłania wiadomości tekstowych. Twierdzą, że jest ona bardziej bezpieczna niż Tor i nawet najpotężniejsze organizacje nie są w stanie wyśledzić, jak przebiega komunikacja.